La mejor Combinacion de Cifrado GNU

Algunas empresas gastan mucho dinero en soluciones de cifrado, DLP y seguridad siendo estas soluciones algo costosas y poco facil de manejar. como lo es el reconocido Criptzone una solución muy completa en cifrado.

Para los amantes del GNU existe una combinación que puede suplir este tipo de soluciones, otorgándonos esa misma seguridad que otras soluciones pagas, con un plus una comunidad en constante crecimiento y actualización.

Read more

Para los amantes del GNU existe una combinación que puede suplir este tipo de soluciones, otorgándonos esa misma seguridad que otras soluciones pagas, con un plus una comunidad en constante crecimiento y actualización.

VeraCrypt - GNU Privacy Guard - Kleopatra

Esta combinacion abarca la seguridad de nuestra información en cualquier dispositivo de almacenamiento. Y la integridad de nuestra información la cual vamos a tratar de implementar un nivel de seguridad para evitar posibles modificaciones en nuestras comunicaciones.

Nuestra primera herramienta es VeraCrypt: Esta herramienta es la mejor alternativa GNU en cifrado tras el abandono del proyecto TrueCrypt. es mas la difunta herramienta es base de VeraCrypt aunque tiene mejoras de seguridad tras la auditoría que realizó @Mounir Idrassi al código de TrueCrypt.

En un contenedor estándar, TrueCrypt usaba 2.000 iteraciones para la transformación de la contraseña. VeraCrypt usa 655.331 iteraciones del mismo algoritmo (PBKDF2-RIPEMD160) y 500.000 de SHA-2 y Whirlpool.

Esto significa que, como consecuencia, VeraCrypt es ligeramente más lento en abrir particiones cifradas, pero en contraprestación, hace que éstas sean de 10 a 300 veces más difíciles de violentar por fuerza bruta. Además de esto, alega que se han corregido debilidades en la API y en los drivers, y que el código ha pasado por herramientas de análisis para corregir otros defectos.

En un contenedor estándar, TrueCrypt usaba 2.000 iteraciones para la transformación de la contraseña. VeraCrypt usa 655.331 iteraciones del mismo algoritmo (PBKDF2-RIPEMD160) y 500.000 de SHA-2 y Whirlpool.

Esto significa que, como consecuencia, VeraCrypt es ligeramente más lento en abrir particiones cifradas, pero en contraprestación, hace que éstas sean de 10 a 300 veces más difíciles de violentar por fuerza bruta. Además de esto, alega que se han corregido debilidades en la API y en los drivers, y que el código ha pasado por herramientas de análisis para corregir otros defectos.

Ps para los que usaban TrueCrypt y se preguntan si podran migrar sus archivos lamento decirles que no, aun que VeraCrypt luce muy similar en apariencia e interfaz a TrueCrypt, su formato de almacenamiento es incompatible con éste, lo que significa que no podrás migrar tus archivos directamente.

Documentación de la herramienta: aqui

Esta es una herramienta de cifrado y firmas digitales, que viene a ser un reemplazo del PGP (Pretty Good Privacy) pero con la principal diferencia que es software libre licenciado bajo la GPL. GPG utiliza el estándar del IETF(Internet Engineering Task Force) denominado OpenPGP.

del cual ya hemos hablado en otra ocasión pero específicamente de GPG4win en Enigmail+ThunderBird.

Un proyecto de código abierto que puede ayudarle a cifrar sus correos electrónicos y archivos directament, el GNU Privacy Guard para Windows.

https://www.gnupg.org/

Documentación de la herramienta: aqui

GNU Privacy Guard

Esta es una herramienta de cifrado y firmas digitales, que viene a ser un reemplazo del PGP (Pretty Good Privacy) pero con la principal diferencia que es software libre licenciado bajo la GPL. GPG utiliza el estándar del IETF(Internet Engineering Task Force) denominado OpenPGP.

del cual ya hemos hablado en otra ocasión pero específicamente de GPG4win en Enigmail+ThunderBird.

Un proyecto de código abierto que puede ayudarle a cifrar sus correos electrónicos y archivos directament, el GNU Privacy Guard para Windows.

https://www.gnupg.org/

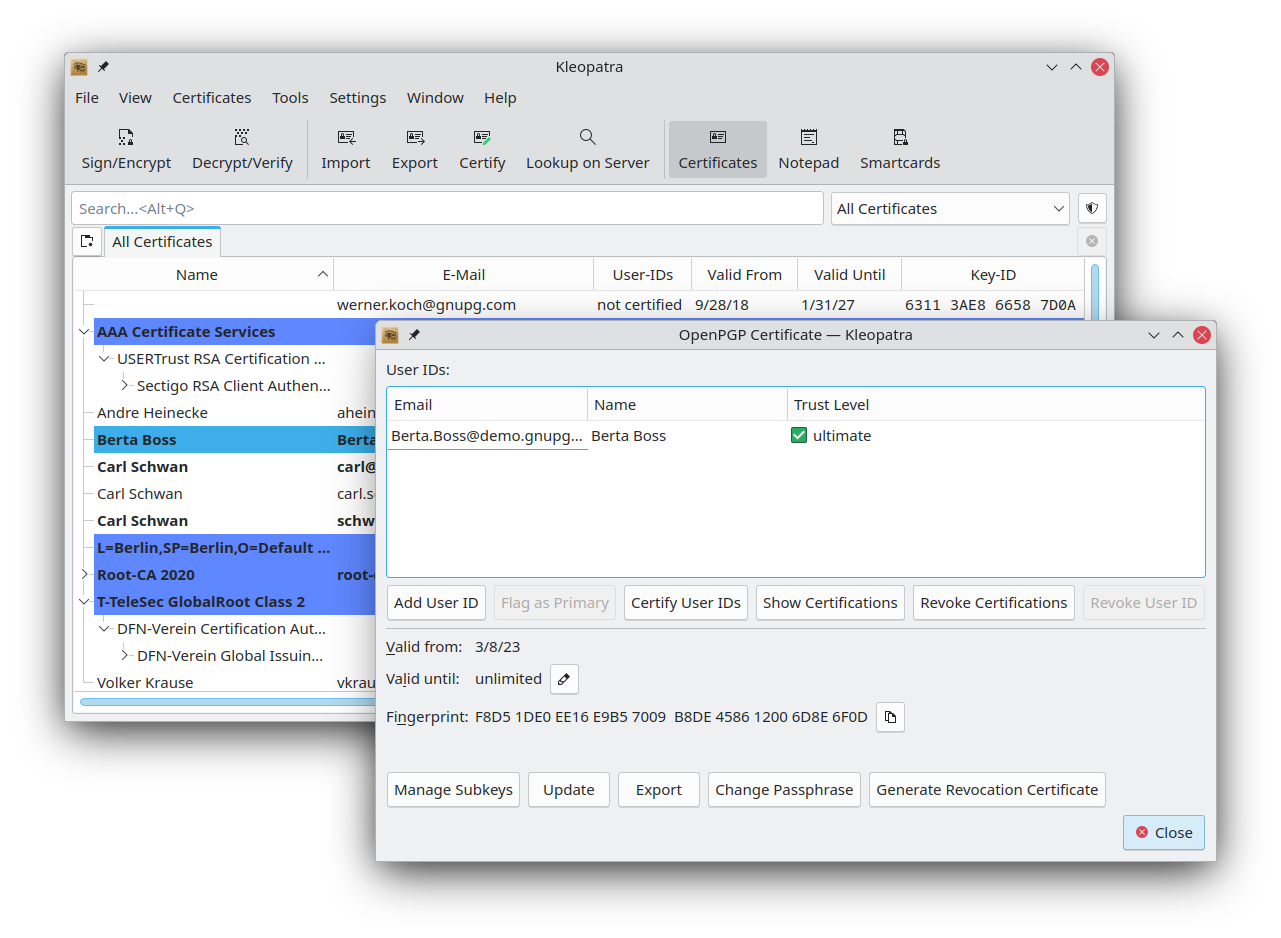

KLEOPATRA

Es la herramienta de KDE para manejar certificados X 509 y OpenPGP y almacenes de certificados GPG y para recuperar certificados de servidores LDAP y otros servidores de certificados.

Tambien sirve para cifrar los correos electrónicos enviados desde el gestor Kmail. Pero lo que realmente nos interesa es la utilidad de esta aplicación, que permite cifrar y proteger nuestros documentos con un solo click.

La función principal de Kleopatra es mostrar y editar el contenido de la caja de claves local, que es similar al concepto de los anillos de claves de GPG, aunque no se ajuste demasiado a esta analogía.

Read more

.jpg)